Continuando con la 2da parte de este documento vamos a iniciar a cargar los roles en nuestro windows server 2012 enterprise edition pero antes daremos un repaso de que es lo que tenemos a este punto de conosimientos con el capitulo uno o la primera parte de esta informacion.

- ya vimos terminologias y conseptos

- ya sabemos que es un DC

- LDAP

- DNS

- kerberos

- ataque informatico

- exploit

- los tipos de hacker

- las leyes o principios de la seguridad informatica

- validamos nuestro objetivo de infraestructura que crearemos desde cero asi como los servicios que vamos a instalar y configurar en ella.

ahora continuaremos con el proceso, si no a leido la primera parte le aconsejo que regrese a ella de lo contrario continue con la documentacion.

Sobre el menú de administrador de servidor tomamos la opción

de Agregar Roles y Características

En

Roles tenemos una lista amplia de todos los roles que puede tomar un servidor

Windows 2012, es una buena practica de administración de Windows y plataformas

Instalar un rol de misión critica en un servidor esto es que si en un ambiente

de infraestructura Microsoft requerimos un servidor de correos + servidor +

servidor de archivos compartidos + servidor dominio NO es recomendable o no es

una buena practica realizar la instalación de todos los roles sobre un mismo

servidor.

¿por

qué?

Sobre

Windows como Linux o Mac Os Server, cada rol tiene a requerir puertos por lo

que por ejemplo claro si se instala el rol de directorio activo en un equipo y

en ese mismo servidor se instala el rol de Exchange causara un conflicto ya que

son dos roles y aplicativos distintos y ellos a nivel capa de aplicación y

transporte requieren puertos en especifico y no pueden vivir en el mismo equipo

por ello, se puede instar juntos si! Pero no es lo mejor por que aplicativo no

funcionara correctamente y conforme a la carga de trabaja terminara dando

problemas.

No se agregara ninguna característica extra para este

ambiente

Se termina el proceso de

promover el servidor a controlador de dominio así mismo d cargar el directorio

activo en el, hay que notar que este proceso modifica registros del sistema por

lo que es una buena practica de administración de Windows permitir al asistente

de instalación reiniciar el equipo si así se requiere.

Ya tenemos nuestro directorio activo ahora vamos a realizar

los primeros pasos mostrados y descrito en la imagen 6 e promovemos nuestro

equipo como DC

Para ello en nuestro ventana de Administración de servidor,

en el panel tendremos una notificación y nos indica que es necesario promover

el equipo a DC.

Agregaremos nuestro promo con un nuevo bosque

Configuracion de Servicios de Dominio de Active Directory

Una

buena practica de administración es colocar un dominio.local

¿por qué?

Hay mucho debate por si usar el nombre de dominio externo en

el nombre de dominio interno, pero de ser el mismo a nivel externo a nivel

interno y se aplica la revisión de carpetas sobre documentos “da problemas”, ya

que si se trabaja en la red donde vive el dominio, la red de trabajo se hace

una copia de los documentos en el servidor de archivos, pero si salimos de la

red de trabajo por ejemplo de viaje e intentamos usar los documentos al tener

el mismo nombre para el dominio publico como el privado o externo como interno

hace un circulo de petición ya que el dominio externo es el de internet y este

obviamente tiene puertos y recursos compartidos cerramos de esta forma el DNS

de no estar configurado para resolver este circulo de peticiones se convierte

en un problema y mal uso de configuraciones por gestionar el mismos dominio

internamente como externamente, la buena practica es usar el dominio externo

para el sitio web y el dominio interno para administración de equipos asi mismo

se hace un arreglo de estas configuraciones a nivel DC para que todo se trabaje

mediante peticiones de dominio.X asi no importa si se esta dentro o fuera de la

red de trabajo el se conectara a un dominio.x sin improtar si es local

(unid.loca) o si es externo ( unid.mx)

Se

define la contraseña que se usara para firmar y des firmar equipos al dominio

asi como también se definen las versiones con las cuales será compatible nuestro

bosque server, no tendremos versiones mas bajas a 2012 por lo que no requerimos

tener funcionalidades antiguas y explotaremos la compatibilidad total entre

servidores 2012, este es nuestro primer controlador de dominio principal por

ello esta la opción de solo lectura ya que al ser el principal no puede ser de

lectura, esto es para DC secundarios.

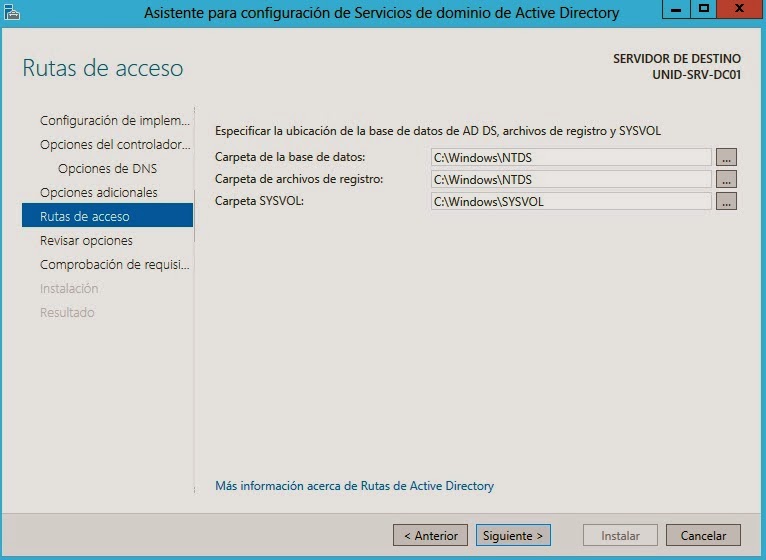

Es

una muy importante, en esta imagen nos indica el asistente de instalación del

rol, nos da la información de donde se va a guardar la base de datos, asi mismo

donde se va a guarda el log de transacciones de el directorio activo asi como

el sysvol, esto hay que tenerlo bien claro ya que cualquier detalle con el DC y

AD podremos realizar la búsqueda de el por que de fallas sobre los logs que se

guardan en estos directorios.

Después

de la compobacion de requisitos previos el asistente iniciara a instalar la promoción de

el DC así mismo reiniciara el servidor para firmar los cambios y al termino de

ello tendremos en nuestro login nuestro dominio/usuario como se visualiza en la

imagen a continuacion

Ahora

validando en nuestra configuración de sistema notaremos que automáticamente el

equipo ya esta firmado a nuestro dominio interno unid.local

Ahora

nos vamos al menú inicio donde notaremos que tenemos lo iconos de

administración de software de active directory en el usaremos el icono de

Usuarios y Equipos de Active Directory para dar de alta nuestros usuarios que

tendrán roles, grupos y permisos sobre nuestro dominio.

Llenamos los datos de nuestro primer usuario que por lo

regular suele ser el administrador del sistema

De misma forma que con el usuario oposada firmamos el resto

de los usuarios que requerimos en nuestro AD con el fin de si uno de ellos

requiere firmar su equipo al dominio este se pueda realizar sin ningún problema.

Es una buena practica agrupar a los usuarios y definirles

sobre grupos roles y accesos ya que el administrar 10 usuarios no es nada, pero

administrar 100,000 usuarios sobre AD ya se torna complicado si no tenemos un

claro orde de cómo realizar la administración de ellos.

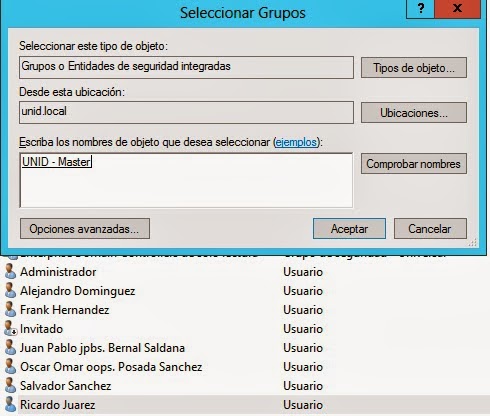

Dando

clic derecho sobre cualquier parte donde están la lista de los usuarios podemos

realizar la creación de grupos en el definimos quienes son parte del grupo, sus

roles y permisos que tendrá para realizar cambios de forma masiva.

En

este ejemplo vamos a crear el grupo UNID – Master en los cuales vamos a integrar la lista de los siguientes nombres de usuarios (algunos camaradas);

·

Alejandro Dominguez

·

Frank Hernandez

·

Juan Pablo Bernal Saldana

·

Oscar Omar Posada Sanchez

·

Salvador Sanchez

·

Ricardo Juarez

Ahora

tenemos nuestro servidor como controlador de dominio, resolutor de nombres de

dominio, equipos y su directorio activo para la gestión de usuarios, roles y

grupos.

Si

vamos a la pestaña de grupos de servidores y roles tendremos que tener en color

verde todos los roles los cuales el color verde indica que no hay problema en

la configuración o configuración de los mismos.

a este punto concluimos la segunda parte de el tutorial o guia de buenas practicas, en el seguiente miraremos algo de lo mas comun entre administradores de ambientes windows, como agregar un equipo a un dominio entre otras configuraciones y buenas practicas de seguridad para usuarios finales.

No hay comentarios.:

Publicar un comentario